关于 makop 勒索病毒

关于 makop 勒索病毒

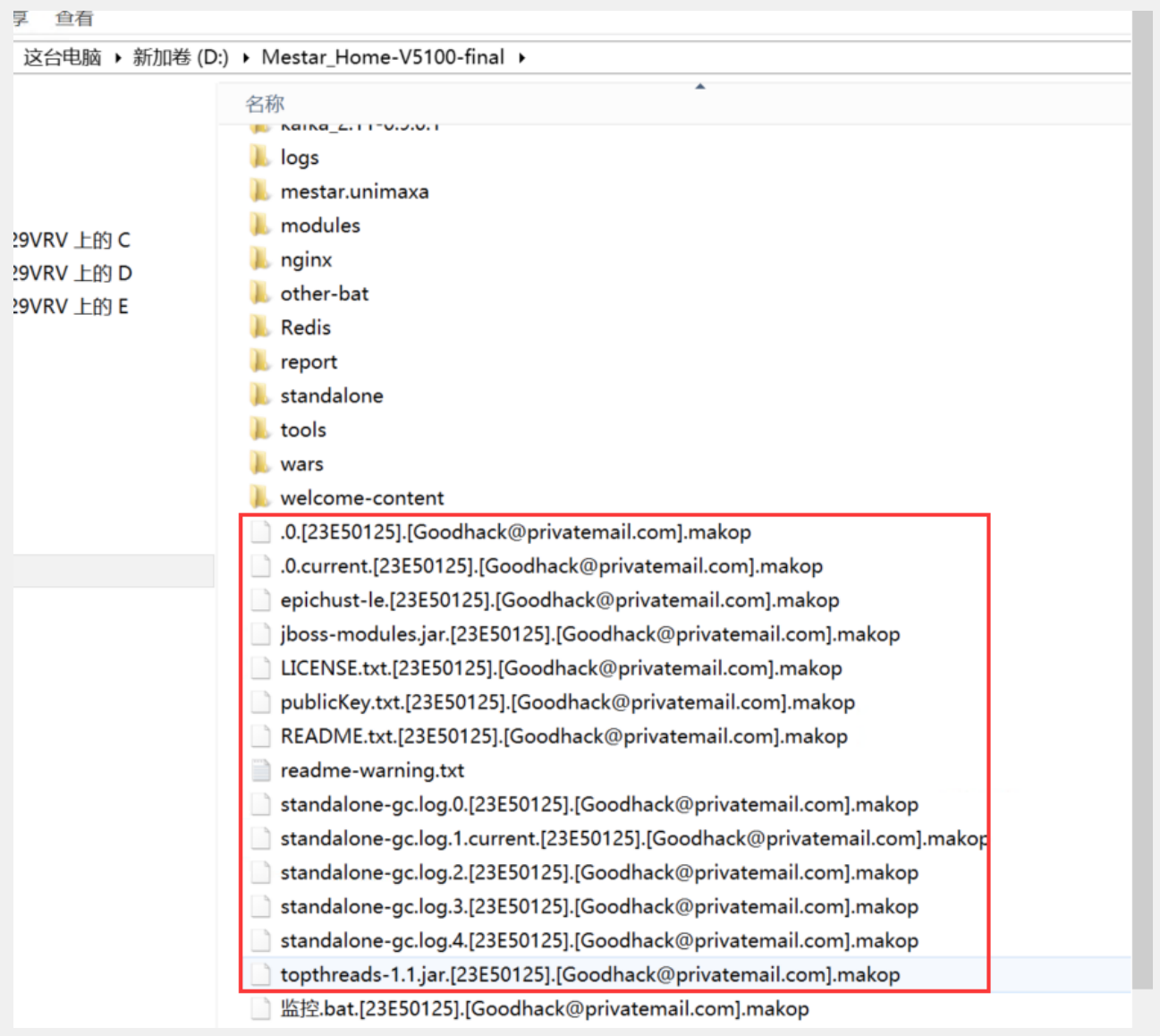

现象

该勒索病毒最早在 2020 年 1 月份被国外安全研究员发现通过垃圾邮件进行传播,在 2020 年 2 月份首次出现在国内,从国内多个受害者日志分析发现,该病毒在国内的主要传播渠道为通过暴力破解远程桌面密码,拿到密码后手动投毒,到目前该勒索病毒已有多个变种,修改文件后缀为 makop 以及 shootlook.

服务器文件被加密, 生成 makop 文件, 勒索比特币.

::: Greetings :::

Little FAQ:

.1.

Q: Whats Happen?

A: Your files have been encrypted and now have the "makop" extension. The file structure was not damaged, we did everything possible so that this could not happen.

.2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay in bitcoins.

.3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us any 2 files with SIMPLE extensions(jpg,xls,doc, etc... not databases!) and low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee.

.4.

Q: How to contact with you?

A: You can write us to our mailbox: Goodhack@privatemail.com

.5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our scanner-decoder program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files.

.6.

Q: If I don抰 want to pay bad people like you?

A: If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice - time is much more valuable than money.

:::BEWARE:::

DON'T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions - please make a backup for all encrypted files!

Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

现在.makop 勒索病毒能否解密

没有查到黑客放出解密密钥的新闻,所以除非付费,否则无法解密。

第三方公司能提供的服务是数据恢复,因为勒索病毒的原理是加密文件后删除原文件,只要能恢复被删除的原文件,那就可以变相达到解密的效果,只是成功率不等。

MAKOP 加密方式为分段加密大于 1.5M 的文件,小于 1.5M 的文件为全字节加密,如果被加密后要恢复的是数据库,可以通过修复数据库的方式来进行恢复,当然,MP4 等视频文件也可以通过这个方式来进行修复,都有成功案例或正在进行的案例。小于 1.5M 的文件,病毒加密程序加密的过程为:新建一个同名文件并在文件名后加上后缀,再将原文件读入内存进行加密,完成加密后写入新建的文件中,最后将原文件删除。这个过程看似可以通过数据恢复技术找回被删除的原文件,但有一个漏洞,被删除文件在被删除后,空间就会被释放,加密程序再写入文件时,原来的存储空间就会被覆盖。所以这种方式成功率很低。

排查

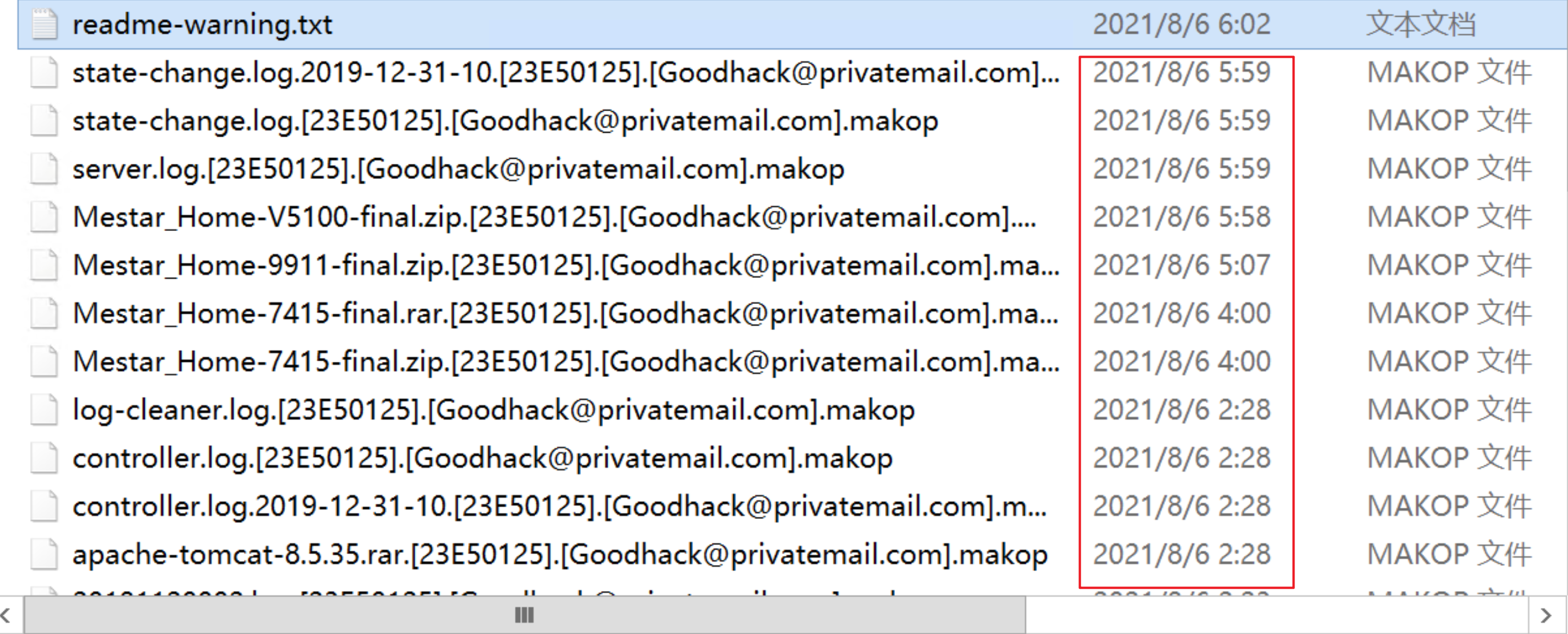

中毒时间大概为 8 月 6 号凌晨 2 点左右

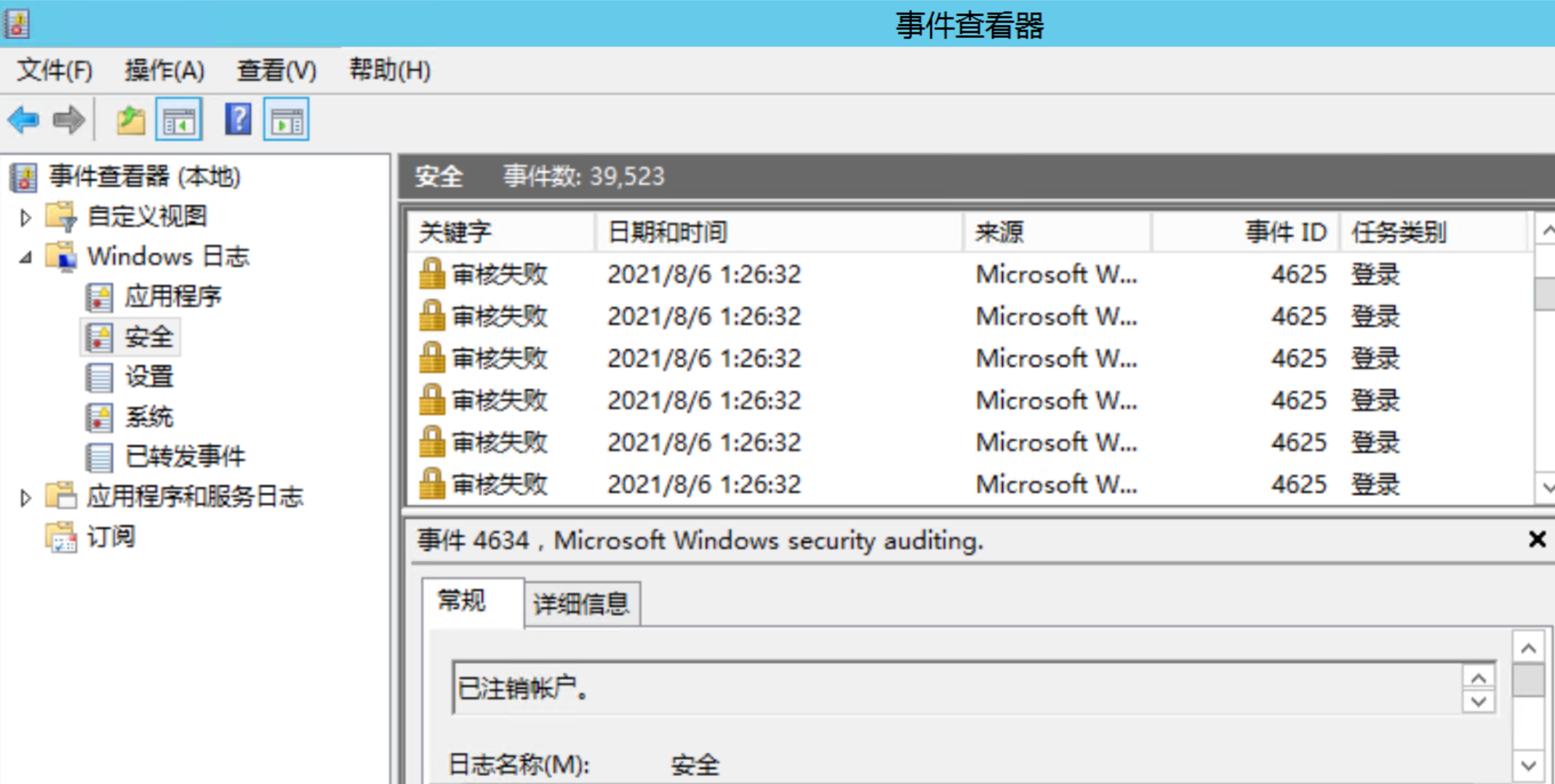

通过命令行打开事件管理器

eventvwr.msc

- System

- Provider

[ Name] Microsoft-Windows-Security-Auditing

[ Guid] {54849625-5478-4994-A5BA-3E3B0328C30D}

EventID 4625

Version 0

Level 0

Task 12544

Opcode 0

Keywords 0x8010000000000000

- TimeCreated

[ SystemTime] 2021-08-05T17:26:32.460283300Z

EventRecordID 117196

Correlation

- Execution

[ ProcessID] 512

[ ThreadID] 2004

Channel Security

Computer WIN-KVBORROJNHO

Security

- EventData

SubjectUserSid S-1-0-0

SubjectUserName -

SubjectDomainName -

SubjectLogonId 0x0

TargetUserSid S-1-0-0

TargetUserName ADMINISTRATOR

TargetDomainName

Status 0xc000006d

FailureReason %%2313

SubStatus 0xc000006a

LogonType 3

LogonProcessName NtLmSsp

AuthenticationPackageName NTLM

WorkstationName

TransmittedServices -

LmPackageName -

KeyLength 0

ProcessId 0x0

ProcessName -

IpAddress -

IpPort -

受到了 NtLmSsp 攻击, 无源攻击

解决方案

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

-

多台机器,不要使用相同的账号和口令,以免出现“一台沦陷,全网瘫痪”的惨状;

-

登录口令要有足够的长度和复杂性,并定期更换登录口令;

-

严格控制共享文件夹权限,在需要共享数据的部分,尽可能的多采取云协作的方式。

-

及时修补系统漏洞,同时不要忽略各种常用服务的安全补丁。

-

关闭非必要的服务和端口如 135、139、445、3389 等高危端口。

-

备份备份备份!!!重要资料一定要定期隔离备份。进行 RAID 备份、多机异地备份、混合云备份,对于涉及到机密或重要的文件建议选择多种方式来备份;

-

提高安全意识,不随意点击陌生链接、来源不明的邮件附件、陌生人通过即时通讯软件发送的文件,在点击或运行前进行安全扫描,尽量从安全可信的渠道下载和安装软件;

-

安装专业的安全防护软件并确保安全监控正常开启并运行,及时对安全软件进行更新。

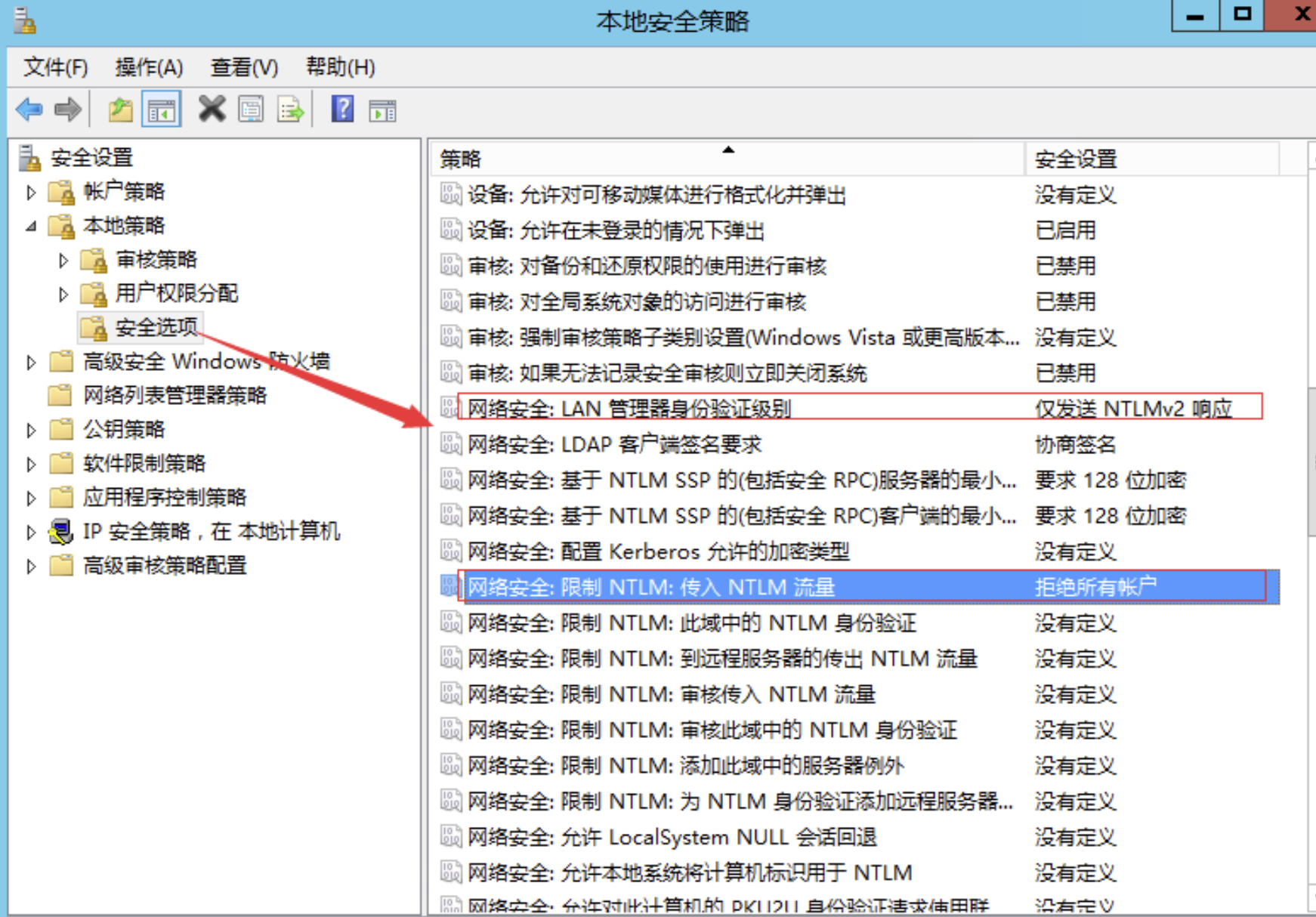

解决方案 :进行 NTLM 策略控制,彻底阻止 LM 响应

待确定

是否开放了 3389 端口供外网访问;

- 深信服机器的控制台开过外网, 出现问题后已关闭

NtLmSsp 攻击来源 ip: 受到攻击时可以通过 Wireshark 数据包分析;

参考

1: [无来源 ip 的 RDP 爆破防御对策小记] https://cloud.tencent.com/developer/article/1689545

2:[深信服社区,makop 勒索病毒震撼来袭] https://bbs.sangfor.com.cn/forum.php?mod=viewthread&tid=113779